Tập tành RE

Hôm nay thấy anh em thi đấu WhiteHat Contest 11, không tham gia cùng được vì sợ Team gánh mình nên lén vào đăng kí đội rồi tìm mấy bài Web Hacking, hi vọng giải được để có cái chém gió với anh em :3

Sau một buổi sáng cố gắng .... đợi BTC xử lý sự cố 2 bài Web thì tôi bỏ cuộc chơi Web :v. Để không phải phí một buổi sáng, tôi liếc qua RE100 thấy nhiều người giải được quá nên quyết tâm mình sẽ nằm trong số đó mặc dù RE và Pwnable đối với tôi là những khái niệm rất là trừu tượng T_T

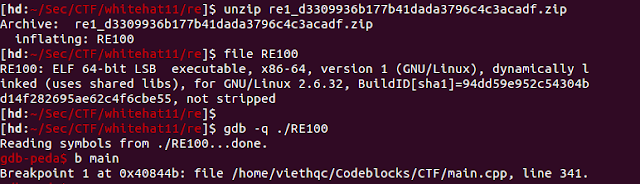

Tải file đề cho về máy

Cảm thấy bị tổn thương khi BTC cố tình build source-code ở debug-mode mà chỉ cho binary, quên đính kèm file /home/viethqc/Codeblocks/CTF/main.cpp. Thử mở file binary bằng một số Decompiler phổ biến như NotePad chẳng hạn :P

Có quá nhiều dòng code khó hiểu sau khi decompile, và chỉ có một đoạn code tôi hiểu trong hàm main() là

Rút lại cho gọn như sau

Tới đây nếu tiếp tục tốn thời gian đọc hàm confuseKey(), sử dụng một kỹ thuật nâng cao được gọi là đoán mò (brute-force) ta được b = 053ed5be8c và c = daf29f5903

Tuyệt vời, thật không thể tin được :3

Sau một buổi sáng cố gắng .... đợi BTC xử lý sự cố 2 bài Web thì tôi bỏ cuộc chơi Web :v. Để không phải phí một buổi sáng, tôi liếc qua RE100 thấy nhiều người giải được quá nên quyết tâm mình sẽ nằm trong số đó mặc dù RE và Pwnable đối với tôi là những khái niệm rất là trừu tượng T_T

Tải file đề cho về máy

Cảm thấy bị tổn thương khi BTC cố tình build source-code ở debug-mode mà chỉ cho binary, quên đính kèm file /home/viethqc/Codeblocks/CTF/main.cpp. Thử mở file binary bằng một số Decompiler phổ biến như NotePad chẳng hạn :P

Có quá nhiều dòng code khó hiểu sau khi decompile, và chỉ có một đoạn code tôi hiểu trong hàm main() là

Rút lại cho gọn như sau

Tới đây nếu tiếp tục tốn thời gian đọc hàm confuseKey(), sử dụng một kỹ thuật nâng cao được gọi là đoán mò (brute-force) ta được b = 053ed5be8c và c = daf29f5903

Tuyệt vời, thật không thể tin được :3

Nhận xét

Đăng nhận xét